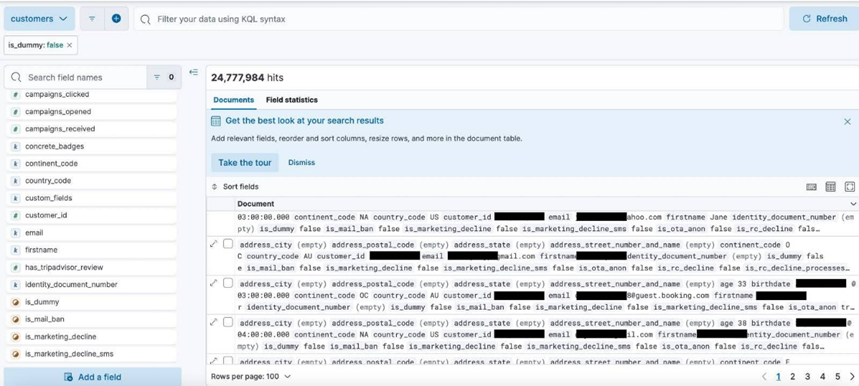

יותר מ-24 מיליון רשומות עם נתונים אישיים של לקוחות מלונות נחשפו עקב היעדר סיסמה בשרת. מומחי סייברניוז התגלה

שרת Elasticsearch וממשק Kibana לא מאובטח שהכיל נתוני אורחים רגישים.

בין הנתונים שדלפו: שמות, כתובות מייל, מספרי טלפון, תאריכי לידה, קודי מדינה ושפה, מידע על ביקורים במלון, פרטי שהייה (זמן צ'ק-אין, מספר לילות, סכום תשלום, מספר אורחים), נקודות נאמנות, כמו גם מזהי נכס .

דגימת נתונים שדלפו (Cybernews)

למרות שהחברה האחראית להדלפה לא זוהתה בבירור, ישנן אינדיקציות חזקות לכך שהנתונים עשויים להיות שייכים לקבוצת Honotel, חברה צרפתית המנהלת נכסי מלונות. הקבוצה מחזיקה ב-135 בתי מלון בשמונה מדינות באירופה ויש לה נכסים בשווי 1.2 מיליארד אירו.

במסד הנתונים שהודלף מוזכר "SITE HONOTEL", וכן אינטגרציה עם Booking.com, מה שעשוי להצביע על כך שהמידע שייך למערכת ניהול ההזמנות של Honotel.

מומחי סייברניוז פנו לחברה כדי להבהיר את המצב, אך לא קיבלו תשובה. הדליפה התגלתה ב-4 באוקטובר 2024, נחשפה ב-5 באוקטובר, והגישה למאגר נסגרה ב-7 באוקטובר 2024.

דליפה זו מהווה סיכונים משמעותיים לביטחון ולפרטיות של לקוחות בתי המלון. מידע אישי, בשילוב עם נתוני הזמנה, יכול להיות מכרה זהב עבור פושעים שיכולים להשתמש בו עבור התקפות דיוג ממוקדות, הונאה וגניבת זהות. בנוסף, אירועים מסוג זה מאיימים על השלכות משפטיות ופגיעה במוניטין של החברה.

GDPR מחייב חברות לדווח על הפרות מידע תוך 72 שעות. אי עמידה בכללים עלולה לגרור קנסות הנעים בין 2% ל-4% מסך המחזור השנתי.

כדי למנוע דליפות דומות בעתיד, מומחים ממליצים:

-

להבטיח הגנה אמינה על השרת באמצעות סיסמאות ובקרת גישה;

- להודיע ללקוחות המושפעים לנקוט באמצעי זהירות;

- ביצוע ביקורת אבטחה לאיתור נקודות תורפה;

- לפקח באופן קבוע על האבטחה ולהטמיע פרוטוקולי תגובה לאירועים;

- הדרכת עובדים על נוהלי הגנת המידע הטובים ביותר;

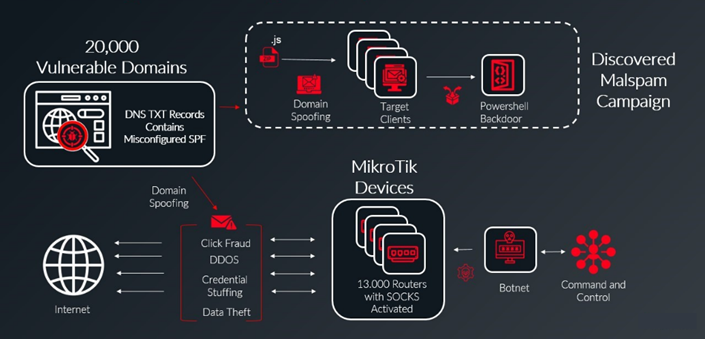

בנובמבר 2024, התגלתה רשת של 13,000 נתבי MikroTik תוך שימוש בפגיעות ברשומות DNS כדי לעקוף את אבטחת הדוא"ל ולספק תוכנות זדוניות. האקרים מנצלים שגיאה בתצורה של רשומות SPF, אשר אחראיות לאשר שרתים לשלוח מיילים בשם דומיינים.

חברת אינפבלוקס דיווח

על שליחת מיילים זדוניים שבהם התוקפים זייפו שולחים מטעם DHL Express. הקובץ המצורף הכיל חשבוניות בארכיון ZIP עם סקריפט JavaScript זדוני. הסקריפט הפעיל פקודת PowerShell כדי להתחבר לשרת C2.

כ-20,000 דומיינים השתמשו בהרשאות מופרזות בהגדרת רשומות SPF עם הפרמטר "+all", שאפשר לכל שרת לשלוח מיילים בשם הדומיין, ובכך למעשה ביטלו את ההגנה מפני זיוף. כדי למנוע התקפות כאלה, מומלץ להשתמש בפרמטר "-all", המגביל שליחת מיילים לשרתים מורשים בלבד.

ערכת הדבקה בנתב מיקרוטיק (Infoblox)

בעוד השיטה המדויקת שבה נפרצו נתבי MikroTik עדיין לא ידועה, Infoblox מציינת כי מכשירים עם גרסאות קושחה שונות הושפעו, כולל האחרונה. MikroTik ממוקד לעתים קרובות על ידי האקרים בשל כוחו, המאפשר יצירת רשתות בוטים גדולות.

הבוטנט החדש השתמש במכשירים כפרוקסי SOCKS4 לשליחת דוא"ל דיוג, התקפות DDoS, גניבת נתונים ותעבורת מסיכה, מה שאפשר לאלפי מכונות נגועות להסתיר את מקור הפעילות הזדונית. מומחים מייעצים לעדכן בדחיפות את הקושחה של נתבים, לשנות את ברירת המחדל של סיסמאות מנהל המערכת ולנטרל גישה מרחוק ללוח הבקרה אם לא נעשה בו שימוש.

בקיץ 2024, OVHcloud דיווח על מתקפת DDoS בעוצמת שיא של 840 Mpps, מאורגנת דרך הבוטנט MikroTik. למרות המלצות לעדכוני קושחה, קצב התיקון האיטי מותיר מכשירים רבים פגיעים לאורך זמן.