2024-10-30T11:00:21+03:00

מומחי מעבדת קספרסקי התגלה תוכנית חדשה שבה תוקפים משתמשים ב-captcha מזויף כדי להפיץ תוכנות זדוניות. בתחילה, קהל היעד של התוקפים היה גיימרים, והתוכנה הזדונית הופצה דרך אתרים עם משחקים פרוצים, והדביקו מכשירים עם הגנב Lumma. עם זאת, עם הזמן, התוכנית התפתחה, וכעת "captcha" נמצא במשאבי אינטרנט שונים, כולל אתרים למבוגרים, שירותי שיתוף קבצים, פלטפורמות הימורים, וכן במשאבי אנימה ויישומי אינטרנט עם מונטיזציה של תעבורה. הרחבת הערוצים מאפשרת לתוקפים להגיע לקהל רחב יותר.

Captcha עם קוד QR

הפצה באמצעות רשתות פרסום

תוקפים מחדירים קפצ'ים זדוניים דרך רשתות פרסום המכילות הצעות שפירות וזדוניות כאחד. ברוב המקרים, בעת לחיצה על כל אזור במודול הפרסום, המשתמש מופנה לאתרים עם אנטי וירוסים או חוסמי פרסומות. עם זאת, במקרים מסוימים, אתה מופנה לדפים עם "captcha" מזויף שמנחה אותך לעבור אימות. קפטצ'ה מזויפת, בניגוד לכזה אמיתי, אינו משמש להגנה מפני בוטים ובמקום זאת משמש ככלי לתמרן המשתמש.

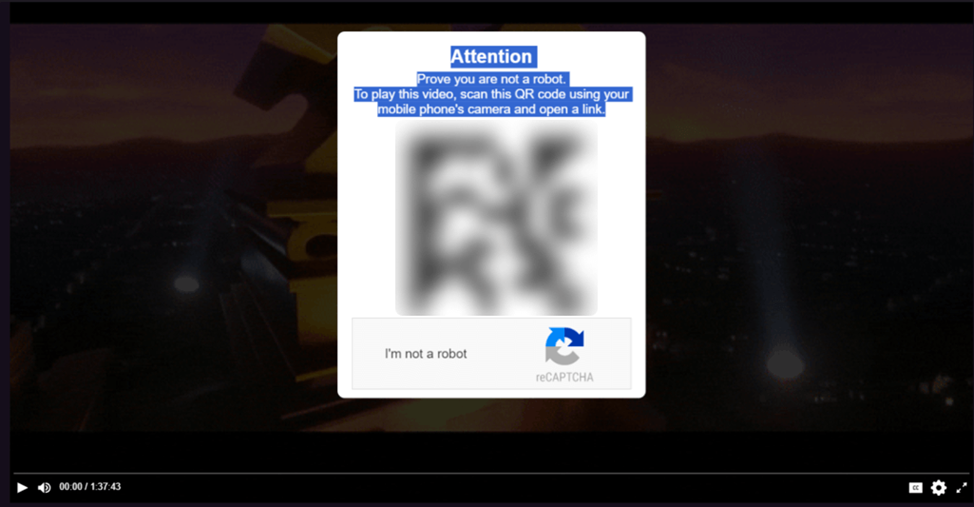

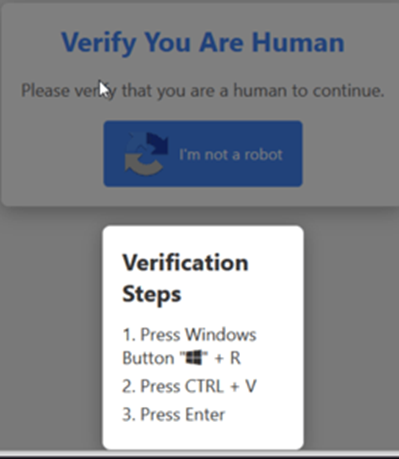

סוגים מסוימים של captcha דורשים ממך לסרוק קוד QR, מה שמוביל למשאבים מפוקפקים, כגון אתרי הימורים. במקרים אחרים, כאשר אתה לוחץ על כפתור "אני לא רובוט", מחרוזת פקודה מוצפנת של PowerShell מועתקת ללוח של המכשיר. התוקפים מבקשים מהמשתמש להדביק את השורה הזו בשורת הפקודה, אשר מפעילה סקריפט זדוני כדי להוריד ולהתקין את התוכנה הזדונית במכשיר של הקורבן.

Captcha עם הוראות

מנגנון זיהום על ידי stiler Lumma

ה-captcha הזדוני שימש בתחילה להפצת הגנב Lumma, המשתמש בפקודת PowerShell מוצפנת כדי להוריד סקריפט זדוני. הסקריפט מוריד ומפעיל קובץ בשם 0Setup.exe. בעת ההשקה, נפתח כלי השירות BitLocker To Go, אשר בתנאים רגילים משמש להצפנה ולהציג את התוכן של כוננים נשלפים. תוקפים משתמשים בו כדי ליצור ענפים ומפתחות הדרושים לתוכנית הזדונית ברישום של Windows.

לאחר השגת ההרשאות הנדרשות, גונב Lumma סורק את המכשיר לאיתור קבצים הקשורים לארנקי מטבעות קריפטוגרפיים, ולאחר מכן מחפש הרחבות דפדפן הקשורות למטבעות קריפטוגרפיים ועסקאות פיננסיות. לאחר מכן, הגנב מאחזר עוגיות וסיסמאות המאוחסנות בדפדפנים, כמו גם ארכיוני נתונים של מנהל סיסמאות. כל הנתונים שנאספים מועברים לשרת התוקפים. בנוסף לגניבת נתונים, Lumma מבקרת בדפי חנויות מקוונות שונות, ככל הנראה כדי להגדיל את הצפיות ולהניב רווח נוסף.

הודעת שגיאה כוזבת של עדכון

הפצת הטרויאן של אמדיי

לאחרונה גילו חוקרי מעבדת קספרסקי שהטרויאני של אמדיי החל להפיץ קפטצ'ה מזויף. התוכנה הזדונית, שזוהתה לראשונה בשנת 2018, משמשת תוקפים להורדת מודולים נוספים שיכולים לגנוב נתונים מדפדפנים ומערכות גישה מרחוק כמו VNC. Amadey גם מזהה ומחליף כתובות של ארנק מטבעות קריפטוגרפיים בלוח בכתובות הנשלטות על ידי תוקפים.

לטרויאני יש פונקציונליות לצלם צילומי מסך ובמקרים מסוימים מוריד את כלי הגישה מרחוק Remcos, שנותן לתוקפים שליטה מלאה על המכשיר של הקורבן.

קטע קוד של Amadey שמשתתף בקמפיין

היקף ההפצה

לפי מעבדת קספרסקי, בין ה-22 בספטמבר ל-14 באוקטובר 2024, יותר מ-140 אלף משתמשים נתקלו בסקריפטים זדוניים שפועלים דרך מודולי פרסום, שבמקרים מסוימים הפנו אותם לדפים עם פסאודו-קפטצ'ים. מתוך מספר זה, למעלה מ-20 אלף משתמשים הופנו לאתרים נגועים עם הודעות עדכון כוזבות ו-captcha מזויפים. המספר הגדול ביותר של קורבנות נרשם בקרב משתמשים מברזיל, ספרד, איטליה ורוסיה.

המדענים הוכיחו שקריאת הערוץ שלנו מאריכה חיים!

בסדר, הם לא הוכיחו עדיין אבל אנחנו עובדים על זה, קחו חלק בניסוי – הירשמו ,והישארו תמיד מעודכנים!

[mc4wp_form id=1302]