קבוצת הצפון קוריאנית האקרים לזרוס שוב שומע בשמיעה -כעת הם עברו מהתקפות זמן אחת ליישום אסטרטגי לטווח ארוך בשרשרת האספקה של התוכנה. לְפִי דִוּוּחַ

SecurityScoreCard, התוקפים מיישמים את פעולת מעגלי הפנטום, ומסכים קוד זדוני בתוכנה מהימנה. זה מאפשר לך לגשת בשקט לנתוני המפתחים ברקע.

מַסָע

עבר כמה גלים. בנובמבר 2024 השפיע ההתקפה 181 מפתחים, בעיקר במגזר הטכנולוגי של אירופה. בדצמבר גדל מספר הקורבנות ל -1,225, כולל 284 מומחים מהודו ו -21 מברזיל. בינואר 2025 הגיע מספר המכשירים שנפגעו ל 233, מתוכם 110 היוו תחום IT הודי.

המטרה העיקרית היא מפתחים של יישומי cryptocurrency, חברות טכנולוגיות ויוצרות תוכנה פתוחה. שיטת ההתקפה הייתה שלזרוס שיבט את הפרויקטים הפופולריים של המקור הפתוח והוסיף להם מעלות אחוריות. בין המאגרים הנגועים שנמצאו CodeMentor, CoinProperty, Web3 E-Store, כמו גם סיסמאות פייתון ויישומים אחרים הקשורים לקריפטו-מטבעות ו- Web3.

לאחר העמסה ושימוש במזלג זדוני במחשב המפתח, Backdor הופעל, מה שאיפשר להאקרים לקבל גישה מרחוק, לחלץ נתונים ולהעביר אותם לצפון קוריאה. גישה זו מדגימה שינוי בטקטיקות של לזרוס קבוצה אחת מתקפת זמן ליישום אסטרטגי לטווח ארוך בשרשרת האספקה של התוכנה.

נתונים גנובים כוללים חשבונות, אימות ואסימוני סיסמא. ניתן להשתמש בנתונים כאלה לא רק להתקפות עוקבות, אלא גם לאינטליגנציה לטובת ממשלת DPRK. על פי החקירה, לזרוס הפנה מחדש את המידע הגנוב ל- Dropbox, מה שמסבך את הגילוי והחסימה של דליפות.

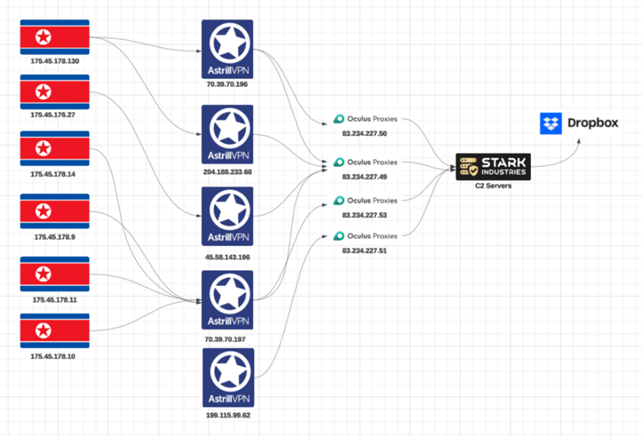

המוזרות של ההתקפה היא שהקוד הזדוני מתפשט דרך Gitlab – פלטפורמת ענן פופולרית לפיתוח תוכנה משותפת. זה מאפשר לתוקפים להציג עדכונים מזיקים שמפתחים מתקנים באופן אוטומטי, ובוטחים במקור. יחד עם זאת, על מנת להסוות את פעילותו, לזרוס משתמש ב- VPN ובשרתי פרוקסי ביניים, ויוצר רושם כוזב שההתקפה מגיעה ממדינות אחרות.

מערכת מיסוך רב -מפלסית Lazarus (SecurityScoreCard)

אסטרטגיה כזו הופכת את הקבוצה ליותר סודית ויציבה. בניגוד להתקפות לזרוס שעברו שמטרתן בגדות פריצה מהירות, קריפטו -ספירות ותאגידים גדולים, פעולת מעגלי הפנטום מיועדת לנוכחותם לטווח הארוך של קורבנות. זה דומה לפריצה של תמונות סוני בשנת 2014, ההתקפה ההמונית של Wannacry בשנת 2017 וגניבת מיליוני דולרים עם cryptocururrency בשנים שלאחר מכן.

מומחים ממליצים למפתחים לחזק את השליטה בשרשרת אספקת התוכנה, לבדוק את המקורות של קוד שהורדה, לבדוק את הקוד אם יש חריגות והשתמש בכלי ניטור תנועה ברשת. ככל שהתקפות מתוחכמות יותר הופכות, כך אמצעי ההגנה צריכים להיות גבוהים יותר.

לאחרונה כתבנו כי באוקטובר ובנובמבר היה גל בפעילותם של האקרים מצפון קוריאה, תוך שימוש בדרך יוצאת דופן של הפצת תוכנה מזיקה. התוקפים מחקים את תהליך הראיונות כדי להדביק קורבנות בתוכניות מזיקות. המטרה העיקרית היא מפתחים העובדים בתחום הטכנולוגי, הפיננסי והקריפטו.

מדענים מהאוניברסיטה הטכנולוגית של וינה (TU Wyen) הטילו ספק ברעיון הארוך כי פיזיקה קוונטית סותרת את החוק השני של התרמודינמיקה. מחקר חדש מראה כי האנטרופיה של מערכות קוונטיות סגורות עולה גם היא לאורך זמן עד שהיא מגיעה לערך המרבי.

בעבר האמינו כי אם אתה יודע את המצב הקוונטי של המערכת לחלוטין, האנטרופיה שלה נותרה ללא שינוי. הצהרה זו התבססה על עבודותיו של המתמטיקאי ג'ון פון נוימן לפני 90 שנה. עם זאת, פרט המפתח הוא שלא ניתן יהיה לקבל מידע מלא על מערכת הקוונטים – מדידות קשורות תמיד לחוסר וודאות.

החוקרים הציעו גישה אחרת: במקום אנטרופיה מסורתית של פון נוימן, להשתמש באנטרופיה של שאנון, שהוצע על ידי המתמטיקאי קלוד שאנון בשנת 1948. הוא מודד את רמת חוסר הוודאות כתוצאה ממדידה ספציפית. ככל שחוסר הוודאות גבוה יותר, כך האנטרופיה גדולה יותר.

כאשר מערכת הקוונטים רק מתחילה להתפתח, האנטרופיה שלה נמוכה, מכיוון שקל יחסית לחזות את תוצאת המדידה. עם זאת, עם הזמן, האנטרופיה צומחת, ומגיעה לרמה המרבית, באופן דומה כמו בתרמודינמיקה קלאסית האנטרופיה של המערכת עולה עד שהיא מגיעה לשיווי משקל.

"אם נקבע נכון את מושג האנטרופיה, אין סתירה בין פיזיקה קוונטית לתרמודינמיקה", אמרו מחברי היצירה. לִלמוֹד, פורסם V Prx Quantumמאשר כי החוק השני של התרמודינמיקה חל אפילו על מערכות קוונטיות מבודדות לחלוטין.

WhatsApp הודיעה על חיסול קמפיין ריגול המופנה נגד עיתונאים וחברה אזרחית.

ההתקפה, שנגעה בכ -90 איש, בוצעה באמצעות מרגל בחברה ישראלית פתרונות פרגון ו על פי WhatsApp, התוקפים נטרלו בדצמבר 2024.

ב הַצהָרָה עֲבוּר האפוטרופוס המסנג'ר אמר כי הוא הודיע למשתמשים הפצועים ויש לו "ביטחון גבוה" כי ניתן לפרוץ את המכשירים שלהם. עדיין לא ידוע מי עומד מאחורי ההתקפה וכמה זמן זה נמשך.

מומחים מאמינים כי ההתקפה נעשה שימוש פְּגִיעוּת "אפס-לחץ", בו מותקנת תוכנת הריגול במכשיר ללא כל פעולה מהמשתמש. ככל הנראה, הקוד הזדוני הופץ באמצעות קובץ PDF שהוכן במיוחד שנשלח למשתמשים שנוספו לקבוצות WhatsApp.

החברה גם הצהירה כי היא הנחתה את דרישות פתרונות Paragon להפסקת הפעילויות ושוקלת אמצעים משפטיים אחרים. זו הפעם הראשונה שהטכנולוגיות של חברה זו היו קשורות בפומבי למעקב לא חוקי.

בדומה לקבוצת NSO, פרגון מפתח תוכניות לסייברבִּלוּשׁכְּגוֹן גרָפִיטמיועד למבני ממשלה להילחם בסייבראיומיםו בדצמבר 2024 הייתה החברה נִרכָּשׁ קרן ההשקעות האמריקאית AE שותפים תעשייתיים תמורת 500 מיליון דולר.

לבד אתר רשמי Paragon Solutions קובע כי היא מפתחת "כלים מכוונים אתיים" למאבק בפשע וניתוח של נתונים דיגיטליים.

מוקדם יותר, בסוף 2022, נודע כי גרפיט שימש על ידי בקרת התרופות האמריקאית (DEA) בפעולות נגד תרופות. בשנת 2023 המרכז לדמוקרטיה וטכנולוגיה (CDT) קרא למחלקת האבטחה הפנימית האמריקאית לחשוף את פרטי חוזה פרגון בכ -2 מיליון דולר.

הידיעה על הקמפיין הופיעה שבועות ספורים לאחר שבית המשפט בקליפורניה קיבל החלטה לטובת WhatsApp בתיק נגד קבוצת NSO, שהואשם כי השתמש בתשתית שלה כדי להפיץ את תוכנית Pegasus Spy בשנת 2019.

הצהרת המטא הייתה במקביל למעצרו של שר המשפטים לשעבר של פולין זביגניב זובלב, שהואשם בכך שהאושר לפגאסוס לשרוד מתנגדים פוליטיים.