האתר הרשמי של היחידה הבריטית Casio (casio.co.uk) הוא הפך לקורבן Kiberataki, שאיפשר לנו לגנוב נתוני משתמשים.

האירוע הפך לחלק מקמפיין סקי אינטרנט רחבי היקף, המזוהה כיום בלפחות 17 אתרים העובדים על פלטפורמת מג'נטו או פתרונות דומים. הקוד הזדוני היה פעיל באתר CASIO החל מה -14 בינואר עד 24 בינואר, וב- 28 בינואר הקוד התגלה על ידי מומחי IB. תוך יום לאחר ההודעה, החברה ביטלה את האיום.

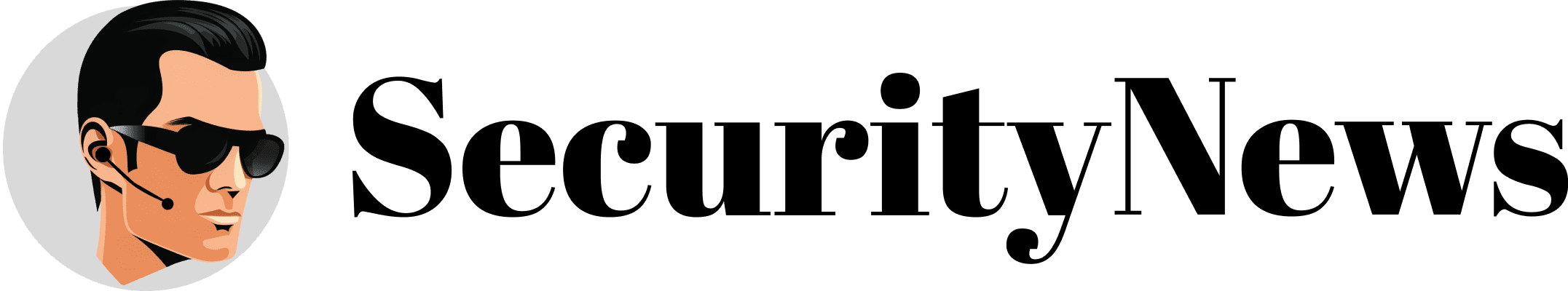

התסריט הזדוני נבנה בקוד העיקרי של האתר ונבדל משיטות סקי הרשת הסטנדרטיות. בדרך כלל, התקפות כאלה מכוונות לדף התשלום, אך במקרה זה, התוכנה הזדונית כיסתה את כל דפי האתר, למעט "/Checkout". זה איפשר לרמאים לאסוף נתוני משתמשים לפני המעבר לתשלום. כשניסו לבצע הזמנה דרך הסל, הופיע טופס הזנת נתונים מזויף, שהיה מסווה לעיצוב רכישה סטנדרטי.

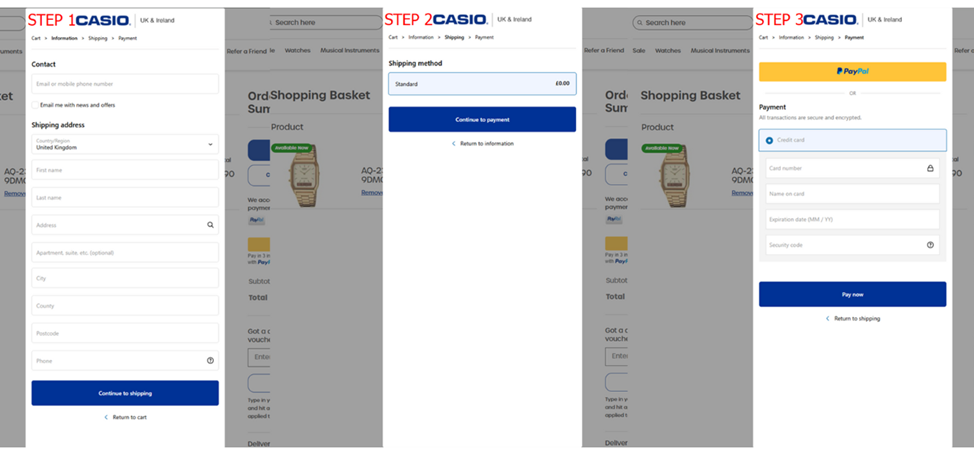

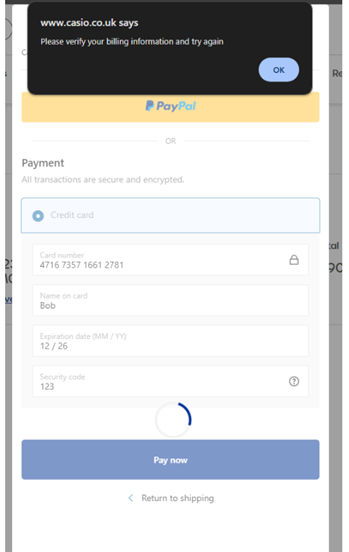

הטופס המזויף ביקש את נתוני הכתובת, הטלפון, השם וכרטיס הבנק. המידע שהוזן הועבר לשרת המרוחק באמצעות הצפנה AES-256-CBC. הייחודיות של ההתקפה היא שאחרי הזנת כל הנתונים, המשתמש קיבל הודעת שגיאה והופנה לסעיף זה של ההזמנה, שם הוצע שוב למלא את שדות התשלום. שיטה זו ידועה בשם "כניסה כפולה" ומאפשרת לרמאים לוודא את האותנטיות של המידע.

תהליך עיבוד בן 3 קומות של רחפן (JSCrambler)

שגיאה המוצגת על ידי המשתמש לאחר הזנת נתונים לצורה מזויפת (JSCRAMBLER)

בקוד הרחפן נעשה שימוש בכמה רמות הסוואה, כולל המנגנון האינדיבידואלי של משתני קידוד, כמו גם השיטה להסתרת קווים דרך הסטת ה- XOR. זה איפשר לעקוף ניתוח סטטי ו WAF מערכות. מאפיין נוסף של ההתקפה היה היעדרו של קוד תסריט מזיק במקרים מסוימים, שהצביע על מנגנונים שנבנו -במנגנונים לגילוי גילוי.

JScrambler

כל האתרים הנגועים טענו קוד זדוני משרתים מסוימים. למרות ההבדל בשמות הדומיין, הקוד הזדוני העיקרי נותר דומה, מה שמצביע על מארגן התקפות אחד או שימוש בכלי יחיד לייצורם. זוהו גם מקרים של שימוש בתחומים ארוכים -רשומים, אך לא פעילים, שאיפשרו לפושעי רשת להימנע מחסימה.

מערכת האבטחה של Casio בבריטניה כללה מדיניות אבטחת תוכן (CSP), אך היא עבדה בדיווח ולא הוגדרה לחסום אוטומטית הפרות, מה שאיפשר לקוד הזדוני להסתנן לאתר ללא ספירות.

האירוע ממחיש כי אין זה מספיק רק כדי להציג מנגנוני הגנה – עליהם להיות מותאמים ולשליטה כראוי. סיכום האינטרנט נותר איום רציני על עסק מקוון, במיוחד עבור חברות העובדות עם נתוני תשלום לקוחות. להגנה אפקטיבית, יש צורך להשתמש בפתרונות אוטומטיים לניטור ומניעת התקפות, מכיוון שלעתים קרובות ניהול ידני של מערכות אבטחה אינו יעיל מספיק.

נזכיר כי באוקטובר 2024 הפך קאסיו לקורבן להתקפה בקנה מידה גדול של תוכנית הר, שהובילה לדליפת נתונים של אלפי עובדים, לקוחות ושותפים עסקיים. קאסיו בדוח שלך הצהיר כי כתוצאה מכך תַקרִית 6456 עובדים, 1931 שותף עסקי ו -91 לקוחות נפצעו. מהחקירה עולה כי הפריצה התאפשרה בזכות מכתבי דיוג שאפשרו לתוקפים לחדור לשרתי החברה ב- 5 באוקטובר.

חיישנים משמשים כבר כדי לפקח על חולים עם השלכות Convid-19 ארוכות טווח, כמו גם לעקוב אחר ריכוז התרופות הכימותרפיות בקרב חולי סרטן במרפאת העיר התקווה.

טכנולוגיה מפותחת זה מבוסס על חלקיקים מעוקבים עם גרעין של ניקל-גוקסנואנופרט (NIHCF). בתהליך הייצור, הקליפה של חלקיקים אלה נוצרת בהשתתפות החומר הנחקר, למשל, ויטמין C. ואז המולקולה מוסרת ומותירה חורים המתאימים בדיוק לצורתו. כאשר החומר הימני מופיע בזיעה או בנוזל אחר, הוא ממלא את החורים הללו, שמשנים את האות החשמלי של החיישן. שיטה זו מאפשרת לך לקבוע באופן סלקטיבי מולקולות ספציפיות, כמו נוגדנים מלאכותיים.

היציבות של חלקיקים ננו בנוזלים ביולוגיים הופכת אותם למתאימים לשימוש ממושך. חיישנים מודפסים בסוגים שונים של חלקיקים ננו, ומאפשרים לך למדוד בו זמנית כמה סמנים ביולוגיים. במחקר נוצרו חיישנים למעקב אחר רמת הוויטמין C, טריפטופן וקריאטינין-אינדיקטורים הרלוונטיים לחקר ההשלכות של ה- COVID-19.

טכנולוגיה דומה משמשת לפיקוח על הריכוז של שלוש תרופות נגד גידולים בקרב חולי סרטן. מכשירים לבישים אלה אפשרו לפקח מרחוק על רמת התרופות בגוף, מה שפותח את הסיכויים להתאמה פרטנית של מינונים לא רק לאונקולוגיה, אלא גם למחלות אחרות.

בנוסף, החוקרים הדגימו את האפשרות של הדפסת חיישנים שניתן להשתיל מתחת לעור לשליטה מדויקת עוד יותר על רמת התרופות בגוף. טכנולוגיה זו מקרבת את הרפואה לעידן החדש, בו הטיפול מותאם בזמן אמת על בסיס נתונים אובייקטיביים.